VMware : 15 meilleures pratiques pour sécuriser les VMs

La sécurité informatique est devenue un enjeu de plus en plus crucial pour les entreprises et les gouvernements à travers le monde, en raison de la multiplication des attaques et de la sophistication croissante des cybercriminels.

Selon le rapport de l’ANSSI sur le panorama de la cybermenace, les plateformes de virtualisation sont de plus en plus visées par les attaquants. En effet, les vulnérabilités de la plateforme VMware peuvent être exploitées pour accéder aux VMs, voler des données sensibles et perturber les opérations. Dans une série d’articles, nous allons examiner les bonnes pratiques pour sécuriser nos plateformes de virtualisation VMware en nous basant sur les bonnes pratiques fournies par VMware dans le vSphere Security Configuration Guide (SCG) où l’on trouve des instructions détaillées pour sécuriser les différents composants de la plateforme VMware, ESXi, vCenter et les VMs.

En effet, les vulnérabilités de la plateforme VMware peuvent être exploitées pour accéder aux VMs, voler des données sensibles et perturber les opérations. Dans une série d’articles, nous allons examiner les bonnes pratiques pour sécuriser nos plateformes de virtualisation VMware en nous basant sur les bonnes pratiques fournies par VMware dans le vSphere Security Configuration Guide (SCG) où l’on trouve des instructions détaillées pour sécuriser les différents composants de la plateforme VMware, ESXi, vCenter et les VMs.

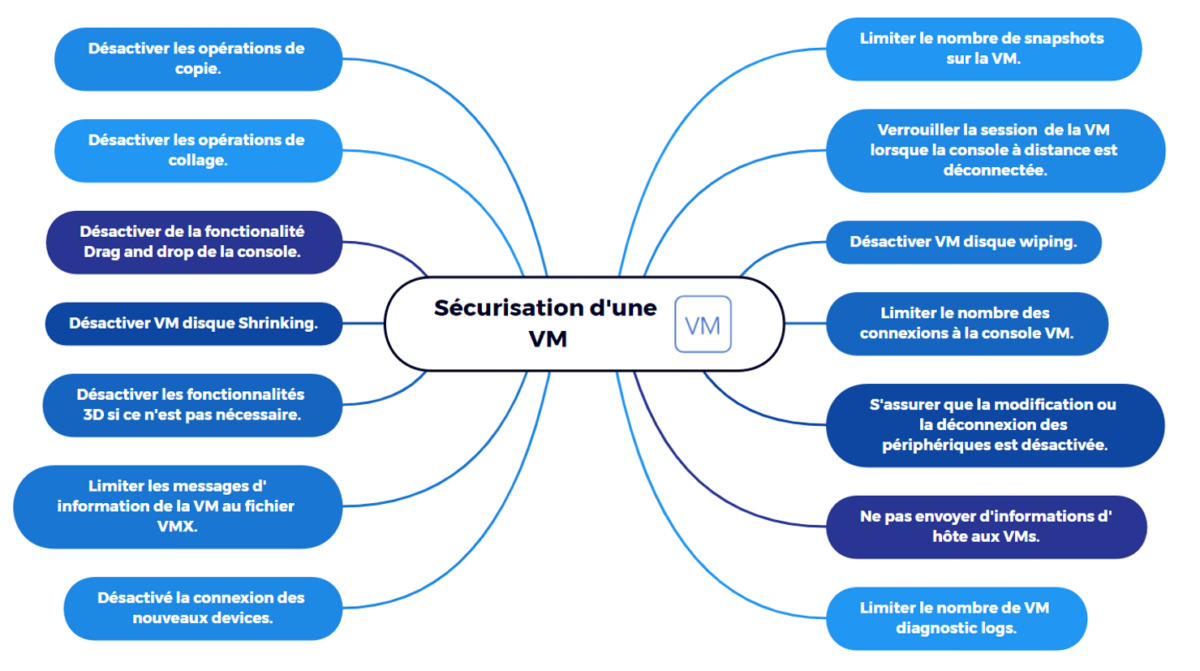

Nous allons commencer par sécuriser les VMs en appliquant les bonnes pratiques pour contrôler l’accès à la console VM, contrôler l’accès aux données, contrôler les connexions des périphériques et contrôler les informations de la VM et de la plateforme.

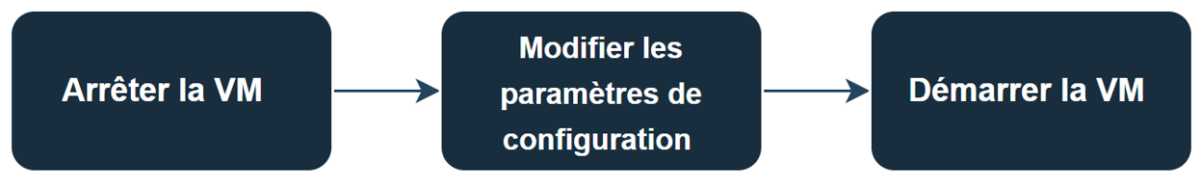

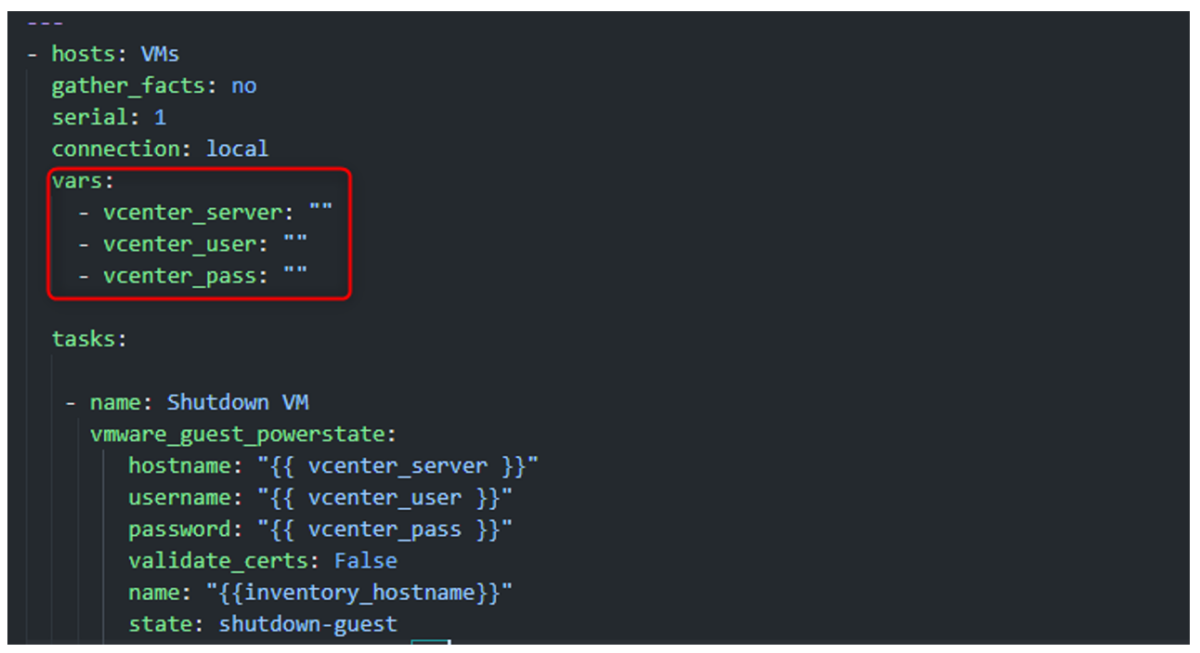

Pour automatiser l’application des bonnes pratiques, nous avons développé un playbook Ansible. Ce playbook nous permet d’arrêter la VM, de configurer les différents paramètres avancés et de la redémarrer.

Téléchargez le playbook disponible sur le GitHub est modifié les variables ci-dessous en rouges:

En suivant ces pratiques, nous pouvons réduire les risques liés aux menaces potentielles et garantir la protection des données et des applications de nos infrastructures.

Enjoy !